HHIDE_DUMP

Гость

H

HHIDE_DUMP

Гость

Сразу, если кто-то не в курсе, oclHashcat — это Hashcat, но версия использует для вычислений графическую карту. Синтаксис команд и опций одинаковый. Но конкретно в данных случаях — для взлома MS Office, PDF, 7-Zip, TrueCrypt, Bitcoin/Litecoin wallet.dat, Hashcat непригодна, поскольку не поддерживает взлом этих алгоритмов. Возможная причина в следующем абзаце.

И ещё одно «сразу», перебор для большинства указанных алгоритмов осуществляется ОЧЕНЬ медленно (возможно, именно по этой причине нет смысла реализовывать взлом в версии для CPU). Например, для MS Word на моей машине (со средней видеокартой) значения составили 305 хешей в секунду.

У oclHashcat ужасная документация, в справке нигде не сказано о том, что для взлома WPA/WPA2 нужен свой собственный формат — .hccap. В поисках этой информации нужно блуждать по закоулкам сайта и форума. Чтобы хоть что-то узнать о взломе паролей MS Office, PDF, 7-Zip, TrueCrypt, Bitcoin/Litecoin wallet.dat нужно воспользоваться поиском по форуму, найти верные ответы, скачать скрипты, которые на главной странице вообще не упоминаются и т. д. Возможно, примеров ещё много — это только те, с которыми я столкнулся на практике: с КАЖДЫМ алгоритмом какой-то затык.

Если зайти в вики и оттуда перейти к вопросам/ответам, то там также можно найти довольно много полезной информации.

Хватит отступлений, приступим к практике.

Подразумевается, что вы уже знакомы с общей справкой oclHashcat, с видами атак и т. п. Я не буду на этом останавливаться, чтобы статья не получилась безразмерной.

Бенчмарки конкретных алгоритмов делаются следующим образом:

Где вместо XXXXX нужно указать тип хеша, для которого вы хотите провести бенчмарк.

И ещё одно «сразу», перебор для большинства указанных алгоритмов осуществляется ОЧЕНЬ медленно (возможно, именно по этой причине нет смысла реализовывать взлом в версии для CPU). Например, для MS Word на моей машине (со средней видеокартой) значения составили 305 хешей в секунду.

У oclHashcat ужасная документация, в справке нигде не сказано о том, что для взлома WPA/WPA2 нужен свой собственный формат — .hccap. В поисках этой информации нужно блуждать по закоулкам сайта и форума. Чтобы хоть что-то узнать о взломе паролей MS Office, PDF, 7-Zip, TrueCrypt, Bitcoin/Litecoin wallet.dat нужно воспользоваться поиском по форуму, найти верные ответы, скачать скрипты, которые на главной странице вообще не упоминаются и т. д. Возможно, примеров ещё много — это только те, с которыми я столкнулся на практике: с КАЖДЫМ алгоритмом какой-то затык.

Если зайти в вики и оттуда перейти к вопросам/ответам, то там также можно найти довольно много полезной информации.

Хватит отступлений, приступим к практике.

Подразумевается, что вы уже знакомы с общей справкой oclHashcat, с видами атак и т. п. Я не буду на этом останавливаться, чтобы статья не получилась безразмерной.

Бенчмарки конкретных алгоритмов делаются следующим образом:

Код:

oclhashcat -b -m XXXXXДля начала нам нужно получить особым видом сконструированный хеш. Примеры хешей вы можете посмотреть по этой ссылке:

Чтобы вы сразу уяснили всю… эмм сложность ситуации, хеш должен выгладить примерно так:

Чтобы его получить, нам нужен скрипт office2hashcat.py. Ссылку на него я нашёл в недрах форума.

Скачиваем office2hashcat.py:

Далее довольно просто — запускаете файл, после которого указываете один или несколько зашифрованных файлов MS Office:

Вот мой результат:

Обратите внимание на 2013, смотрим справку oclHashcat:

Команда приобрела такой вид:

Т.е. здесь:

Главной здесь является строчка:

В ней после двоеточия идёт расшифрованный пароль: 345678

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Чтобы вы сразу уяснили всю… эмм сложность ситуации, хеш должен выгладить примерно так:

Код:

$office$*2013*100000*256*16*f557b3c23e7223e5d966aced27ad1fd4*54c6c24e58b72353f952b1fe0de746b1*c3db501ad0ac82d88ad4e8664f474eb7077eb2c81636a672aa717cfa93cba7d8Чтобы его получить, нам нужен скрипт office2hashcat.py. Ссылку на него я нашёл в недрах форума.

Скачиваем office2hashcat.py:

Код:

wget https://raw.githubusercontent.com/stricture/hashstack-server-plugin-oclhashcat/master/scrapers/office2hashcat.pyДалее довольно просто — запускаете файл, после которого указываете один или несколько зашифрованных файлов MS Office:

Код:

python ./office2hashcat.py test.docxВот мой результат:

Код:

$office$*2013*100000*256*16*f557b3c23e7223e5d966aced27ad1fd4*54c6c24e58b72353f952b1fe0de746b1*c3db501ad0ac82d88ad4e8664f474eb7077eb2c81636a672aa717cfa93cba7d8Обратите внимание на 2013, смотрим справку oclHashcat:

Код:

9600 = Office 2013Команда приобрела такой вид:

Код:

oclhashcat -a 3 -m 9600 $office$*2013*100000*256*16*f557b3c23e7223e5d966aced27ad1fd4*54c6c24e58b72353f952b1fe0de746b1*c3db501ad0ac82d88ad4e8664f474eb7077eb2c81636a672aa717cfa93cba7d8 ?d?d?d?d?d?d- тип хеша (-m) у нас 9600.

- -a 3 — это тип атаки (по маске)

- ?d?d?d?d?d?d — это сама маска (шесть цифр)

Код:

$office$*2013*100000*256*16*f557b3c23e7223e5d966aced27ad1fd4*54c6c24e58b72353f952b1fe0de746b1*c3db501ad0ac82d88ad4e8664f474eb7077eb2c81636a672aa717cfa93cba7d8:345678

Session.Name...: oclHashcat

Status.........: Cracked

Input.Mode.....: Mask (?d?d?d?d?d?d) [6]

Hash.Target....: $office$*2013*100000*256*16*f557b3c23e722...

Hash.Type......: Office 2013

Time.Started...: Sun Nov 29 10:13:56 2015 (10 mins, 5 secs)

Speed.GPU.#1...: 305 H/s

Recovered......: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

Progress.......: 183040/1000000 (18.30%)

Rejected.......: 0/183040 (0.00%)

Restore.Point..: 17920/100000 (17.92%)

HWMon.GPU.#1...: 90% Util, -1c Temp, N/A Fan

Код:

$office$*2013*100000*256*16*f557b3c23e7223e5d966aced27ad1fd4*54c6c24e58b72353f952b1fe0de746b1*c3db501ad0ac82d88ad4e8664f474eb7077eb2c81636a672aa717cfa93cba7d8:345678В ней после двоеточия идёт расшифрованный пароль: 345678

Программ для подбора паролей PDF файлов множество. Под Windows есть волшебная программа (но она платная и с закрытым исходным кодом), которая без всякого брутфорса просто убирает пароль с PDF файла. Она называется PDF Password Remover. Аналогов под Linux я не знаю, хотя искал.

Для взлома паролей PDF файлов в oclHashcat нам нужен новый скрипт, который называется pdf2hashcat.py. Скачиваем его:

Форма запуска предсказуема:

Результат:

В Linux версию PDF файла можно узнать командой

Пример вывода:

Строка PDF version: 1.3 говорит о том, что версия данного PDF файла — 1.3

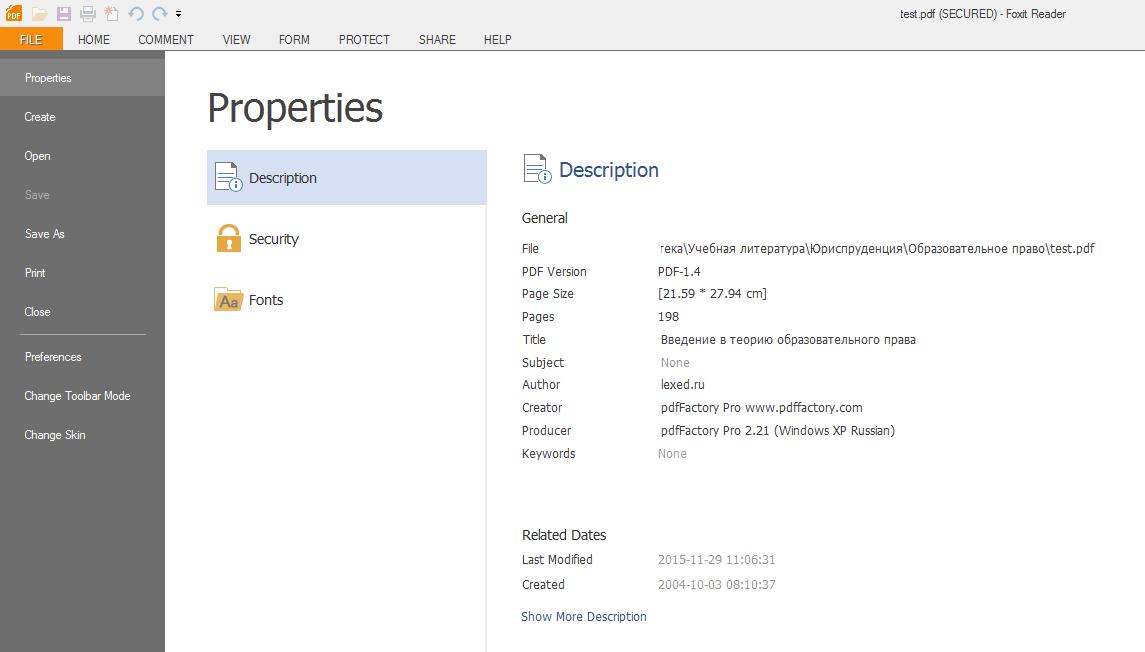

В Windows можно открыть PDF файл в программе (у меня Foxit Reader) и посмотреть свойства документа:

11

Т.е. это PDF-1.4. Хорошо, тип хеша 10500. Тогда команда будет иметь вид:

У PDF может быть два пароля (на открытие файла и на разные действия с уже открытым файлом — копирование, печать и т. д.). В данном случае подбирается первый пароль — на открытие.

Взлом пароля происходил мгновенно — я даже увеличил порядок — вместо шести цифр, ввёл семь цифр:

Интересующая нас строка:

Пароль после двоеточия: 4567890

Скорость перебора 900 тысяч — 1 миллионов вариантов в секунду. По сравнению с 305 паролями в секунду для MS Word – это шикарно!

Для взлома паролей PDF файлов в oclHashcat нам нужен новый скрипт, который называется pdf2hashcat.py. Скачиваем его:

Код:

wget https://raw.githubusercontent.com/stricture/hashstack-server-plugin-oclhashcat/master/scrapers/pdf2hashcat.pyФорма запуска предсказуема:

Код:

python ./pdf2hashcat.py test.pdfРезультат:

Код:

$pdf$2*3*128*-3904*1*16*da6015d029a61a8d9e03f75bd15708c1*32*4c7c8c3f5c924568eb1027577f40031d00000000000000000000000000000000*32*3b0385c9dc4642158ab4e29308152b8868103928aa499af91fdbb48dc84cabd6

Даже если вы открыли справку, то там вас ждёт такое:

10400 = PDF 1.1 - 1.3 (Acrobat 2 - 4)

10410 = PDF 1.1 - 1.3 (Acrobat 2 - 4) + collider-mode #1

10420 = PDF 1.1 - 1.3 (Acrobat 2 - 4) + collider-mode #2

10500 = PDF 1.4 - 1.6 (Acrobat 5 - 8)

10600 = PDF 1.7 Level 3 (Acrobat 9)

10700 = PDF 1.7 Level 8 (Acrobat 10 - 11)

Код:

pdfinfo файл.pdfПример вывода:

Код:

Title: PDF

Subject: Create PDF with Pdf 995

Keywords: pdf, create pdf, software, acrobat, adobe

Author: Software 995

Creator: Pdf995

Producer: GNU Ghostscript 7.05

CreationDate: 12/12/2003 17:30:12

Tagged: no

UserProperties: no

Suspects: no

Form: none

JavaScript: no

Pages: 5

Encrypted: no

Page size: 612 x 792 pts (letter)

Page rot: 0

File size: 433994 bytes

Optimized: no

PDF version: 1.3В Windows можно открыть PDF файл в программе (у меня Foxit Reader) и посмотреть свойства документа:

11

Т.е. это PDF-1.4. Хорошо, тип хеша 10500. Тогда команда будет иметь вид:

Код:

oclhashcat -a 3 -m 10500 $pdf$2*3*128*-3904*1*16*da6015d029a61a8d9e03f75bd15708c1*32*4c7c8c3f5c924568eb1027577f40031d00000000000000000000000000000000*32*3b0385c9dc4642158ab4e29308152b8868103928aa499af91fdbb48dc84cabd6 ?d?d?d?d?d?d?dВзлом пароля происходил мгновенно — я даже увеличил порядок — вместо шести цифр, ввёл семь цифр:

Код:

oclHashcat v1.37 starting...

WARN: ADL_Overdrive6_FanSpeed_Get(): -100

Device #1: Capeverde, 2048MB, 800Mhz, 10MCU

Hashes: 1 hashes; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Applicable Optimizers:

* Zero-Byte

* Not-Iterated

* Single-Hash

* Single-Salt

* Brute-Force

Watchdog: Temperature abort trigger set to 90c

Watchdog: Temperature retain trigger set to 80c

Device #1: Kernel ./kernels/4098/m10500.Capeverde_1800.8_1800.8 (VM)_1439892092.kernel (143096 bytes)

Device #1: Kernel ./kernels/4098/markov_le_v1.Capeverde_1800.8_1800.8 (VM)_1439892092.kernel (35552 bytes)

Device #1: Kernel ./kernels/4098/amp_a3_v1.Capeverde_1800.8_1800.8 (VM)_1439892092.kernel (14016 bytes)

$pdf$2*3*128*-3904*1*16*da6015d029a61a8d9e03f75bd15708c1*32*4c7c8c3f5c924568eb1027577f40031d00000000000000000000000000000000*32*3b0385c9dc4642158ab4e29308152b8868103928aa499af91fdbb48dc84cabd6:4567890

Session.Name...: oclHashcat

Status.........: Cracked

Input.Mode.....: Mask (?d?d?d?d?d?d?d) [7]

Hash.Target....: $pdf$2*3*128*-3904*1*16*da6015d029a61a8d9...

Hash.Type......: PDF 1.4 - 1.6 (Acrobat 5 - 8)

Time.Started...: Sun Nov 29 11:39:05 2015 (2 secs)

Speed.GPU.#1...: 912.9 kH/s

Recovered......: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

Progress.......: 2334720/10000000 (23.35%)

Rejected.......: 0/2334720 (0.00%)

Restore.Point..: 204800/1000000 (20.48%)

HWMon.GPU.#1...: 28% Util, -1c Temp, N/A Fan

Started: Sun Nov 29 11:39:05 2015

Stopped: Sun Nov 29 11:39:09 2015

Код:

$pdf$2*3*128*-3904*1*16*da6015d029a61a8d9e03f75bd15708c1*32*4c7c8c3f5c924568eb1027577f40031d00000000000000000000000000000000*32*3b0385c9dc4642158ab4e29308152b8868103928aa499af91fdbb48dc84cabd6:4567890Скорость перебора 900 тысяч — 1 миллионов вариантов в секунду. По сравнению с 305 паролями в секунду для MS Word – это шикарно!

Кошелька у меня нет. Чисто теоретически, это должно работать следующим образом.

Скачиваем скрипт bitcoin2hashcat.py:

Запуск

Появляется подсказка

Использование: ./bitcoin2hashcat.py [файлы кошелька bitcon]

Тип хеша:

Пример хеша я взял со страницы, на которую дана ссылка выше:

Атака должна вглядеть следующим образом:

Скорость атаки самая низкая — на моей системе только 200 хешей в секунду.

Скачиваем скрипт bitcoin2hashcat.py:

Код:

wget https://raw.githubusercontent.com/stricture/hashstack-server-plugin-oclhashcat/master/scrapers/bitcoin2hashcat.pyЗапуск

Код:

python ./bitcoin2hashcat.pyПоявляется подсказка

Использование: ./bitcoin2hashcat.py [файлы кошелька bitcon]

Тип хеша:

Код:

11300 = Bitcoin/Litecoin wallet.datПример хеша я взял со страницы, на которую дана ссылка выше:

Код:

$bitcoin$96$d011a1b6a8d675b7a36d0cd2efaca32a9f8dc1d57d6d01a58399ea04e703e8bbb44899039326f7a00f171a7bbc854a54$16$1563277210780230$158555$96$628835426818227243334570448571536352510740823233055715845322741625407685873076027233865346542174$66$625882875480513751851333441623702852811440775888122046360561760525

Код:

oclhashcat -a 3 -m 11300 $bitcoin$96$d011a1b6a8d675b7a36d0cd2efaca32a9f8dc1d57d6d01a58399ea04e703e8bbb44899039326f7a00f171a7bbc854a54$16$1563277210780230$158555$96$628835426818227243334570448571536352510740823233055715845322741625407685873076027233865346542174$66$625882875480513751851333441623702852811440775888122046360561760525 ?d?d?d?d?d?d?dВ настоящее время поддерживаются некоторые виды WinZip, Zip архивы (PKZIP) не поддерживаются.

Чтобы иметь возможность взламывать 7-Zip архивы в oclHashcat нам нужно установить PERL скрипт 7z2hashcat.

Начинаем с установки зависимостей:

Клонируем репозиторий:

Переходим в каталог:

Запускать так:

Вывод для моего файла:

Смотрим в справку:

Команда будет следующей:

Скорость перебора невелика — 320-330 паролей в секунду.

Результат:

Ключевая строка в этой информации (пароль в самом конце):

Пароль после двоеточия: 234567, он был найден за 56 минут.

Чтобы иметь возможность взламывать 7-Zip архивы в oclHashcat нам нужно установить PERL скрипт 7z2hashcat.

Начинаем с установки зависимостей:

Код:

apt-get install perl-base libcompress-raw-lzma-perlКлонируем репозиторий:

Код:

git clone https://github.com/philsmd/7z2hashcat.gitПереходим в каталог:

Код:

cd 7z2hashcat

Код:

./7z2hashcat.pl file.7zВывод для моего файла:

Код:

$7z$0$19$0$$8$0a80e901a82740da0000000000000000$3348097732$128$122$e1a779ef1123455b50f903575eebebdcc1dcd8a3e2a3d9e97efd783ccd3e1be06dcec7334f5c7bd21b4ad168694927924be55c96e56fdb3209b3f04244d6d18ea3f691774bc1376b1f2b5291b52988e62b030dbfad3ce36d70bbeb2433eda2a1110cd82e72dbc324a41e45a4959fb958c77a3033899feea67daa06a3fa341c33

Код:

11600 = 7-Zip

Код:

oclhashcat -a 3 -m 11600 $7z$0$19$0$$8$0a80e901a82740da0000000000000000$3348097732$128$122$e1a779ef1123455b50f903575eebebdcc1dcd8a3e2a3d9e97efd783ccd3e1be06dcec7334f5c7bd21b4ad168694927924be55c96e56fdb3209b3f04244d6d18ea3f691774bc1376b1f2b5291b52988e62b030dbfad3ce36d70bbeb2433eda2a1110cd82e72dbc324a41e45a4959fb958c77a3033899feea67daa06a3fa341c33 ?d?d?d?d?d?d?dРезультат:

Код:

[s]tatus [p]ause [r]esume [b]ypass [q]uit =>

Session.Name...: oclHashcat

Status.........: Running

Input.Mode.....: Mask (?d?d?d?d?d?d) [6]

Hash.Target....: $7z$0$19$0$$8$0a80e901a82740da00000000000...

Hash.Type......: 7-Zip

Time.Started...: Sun Nov 29 13:13:28 2015 (41 mins, 36 secs)

Time.Estimated.: 0 secs

Speed.GPU.#1...: 307 H/s

Recovered......: 0/1 (0.00%) Digests, 0/1 (0.00%) Salts

Progress.......: 751360/1000000 (75.14%)

Rejected.......: 0/751360 (0.00%)

Restore.Point..: 74240/100000 (74.24%)

HWMon.GPU.#1...: 95% Util, -1c Temp, N/A Fan

$7z$0$19$0$$8$0a80e901a82740da0000000000000000$3348097732$128$122$e1a779ef1123455b50f903575eebebdcc1dcd8a3e2a3d9e97efd783ccd3e1be06dcec7334f5c7bd21b4ad168694927924be55c96e56fdb3209b3f04244d6d18ea3f691774bc1376b1f2b5291b52988e62b030dbfad3ce36d70bbeb2433eda2a1110cd82e72dbc324a41e45a4959fb958c77a3033899feea67daa06a3fa341c33:234567

INFO: approaching final keyspace, workload adjusted

Session.Name...: oclHashcat

Status.........: Exhausted

Input.Mode.....: Mask (?d?d?d?d?d?d) [6]

Hash.Target....: $7z$0$19$0$$8$0a80e901a82740da00000000000...

Hash.Type......: 7-Zip

Time.Started...: Sun Nov 29 13:13:28 2015 (55 mins, 45 secs)

Time.Estimated.: 0 secs

Speed.GPU.#1...: 36 H/s

Recovered......: 0/1 (0.00%) Digests, 0/1 (0.00%) Salts

Progress.......: 1000000/1000000 (100.00%)

Rejected.......: 0/1000000 (0.00%)

HWMon.GPU.#1...: 89% Util, -1c Temp, N/A Fan

Started: Sun Nov 29 13:13:28 2015

Stopped: Sun Nov 29 14:09:15 2015

Код:

1

$7z$0$19$0$$8$0a80e901a82740da0000000000000000$3348097732$128$122$e1a779ef1123455b50f903575eebebdcc1dcd8a3e2a3d9e97efd783ccd3e1be06dcec7334f5c7bd21b4ad168694927924be55c96e56fdb3209b3f04244d6d18ea3f691774bc1376b1f2b5291b52988e62b030dbfad3ce36d70bbeb2433eda2a1110cd82e72dbc324a41e45a4959fb958c77a3033899feea67daa06a3fa341c33:234567Чтобы взломать тома TrueCrypt вам нужно скормить oclHashcat корректные файлы с бинарными данными. Где именно живут эти данные зависит от типа тома с которым вы имеете дело.

Правила следующие:

2. Если TrueCrypt использует скрытый раздел, вам нужно пропустить первые 64K байта (65536) и извлечь следующие 512 байт. Примечание: начиная с версии oclHashcat 1.38 есть небольшое изменение, более старые версии oclHashcat имели отдельный режим «скрытый раздел» который требовал все 64K + 512 байт.

dd if=hashcat_ripemd160_AES_hidden.raw of=hashcat_ripemd160_AES_hidden.tc bs=1 skip=65536 count=512

ещё:

Вам нужно сохранить данные хеша в файл и просто использовать ваш список хешей с oclHashcat.

Вы можете найти несколько

Правила следующие:

- для загрузочного топа TrueCrypt (например, компьютер загружается с загрузчика TrueCrypt) вам нужно озвлечь 512 байт начиная со здвига 31744 (62 * 512 байт). Это действительно для TrueCrypt 7.0 или более поздних. Для версий TrueCrypt до 7.0 сдвиги могут быть различными.

2. Если TrueCrypt использует скрытый раздел, вам нужно пропустить первые 64K байта (65536) и извлечь следующие 512 байт. Примечание: начиная с версии oclHashcat 1.38 есть небольшое изменение, более старые версии oclHashcat имели отдельный режим «скрытый раздел» который требовал все 64K + 512 байт.

dd if=hashcat_ripemd160_AES_hidden.raw of=hashcat_ripemd160_AES_hidden.tc bs=1 skip=65536 count=512

ещё:

- если вы взламываете одиночный файл TrueCrypt вместо физического диска, вам нужны первые 512 байт этого файла.

- в случае физического диска вам нужно скопировать последние 512 байт *первого логического тома*.

Вам нужно сохранить данные хеша в файл и просто использовать ваш список хешей с oclHashcat.

Вы можете найти несколько

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

(к примеру -m 6211, -m 6221, -m 6231 or -m 6241 в зависимости от настроек извлечения TrueCrypt, которые были использованы во время установки тома TrueCrypt). Если вы хотите протестировать/взломать эти образцы хешей, как всегда, паролем является “hashcat” (без кавычек).Формат файлов паролей Apache htpasswd поддерживает несколько алгоритмов хеширования, например Apache MD5 (“$apr1”), raw sha1 (“{SHA}”), DEScrypt и т.д.

В зависимости от сигнатуры, вам нужно выбрать корректный тип хеша (значение -m). Для этого смотрите примеры хешей

Формат строк файлов htpasswd такой:

Вам совершенно не нужно удалять имя пользователя, вы можете просто воспользоваться переключателем --username.

Например, возьмём (до сих пор) широко используемый формат -m 1500 = DEScrypt

admin:48c/R8JAv757A

Команда:

Скорость перебора крайне высокая. Здесь пароль “hashcat”.

В зависимости от сигнатуры, вам нужно выбрать корректный тип хеша (значение -m). Для этого смотрите примеры хешей

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

.Формат строк файлов htpasswd такой:

Код:

user:hashВам совершенно не нужно удалять имя пользователя, вы можете просто воспользоваться переключателем --username.

Например, возьмём (до сих пор) широко используемый формат -m 1500 = DEScrypt

admin:48c/R8JAv757A

Команда:

Код:

oclhashcat --username -a 3 -m 1500 admin:48c/R8JAv757A ?l?l?l?l?l?l?lИмеется поддержка хешей RAR5 и RAR3-hp. Буквы hp означают, что возможен взлом RAR3 архивов только если у этих архивов также зашифрованы имена файлов.

Нам нужно перевести RAR архив в хеш (извлечь хеш).

Это можно попробовать сделать программой rar2john, которая входит в пакет John the Ripper.

Находим этот файл (я делаю на BlackArch):

Я получаю

Я попробую использовать /usr/bin/rar2john:

Полученная строка:

В ней искомым хешем является

В справке смотрим номер хеша, для RAR5 это 13000. Запускаю команду:

Через некоторое время получаю успешно подобранный пароль:

Получена строка

В ней хешем является

В справке смотрим номер хеша для RAR3-hp, это 12500. Тогда команда имеет вид:

Пароль разгадан:

Строка: $RAR3$*0*643883a08385ed61*1442de84e49819612e6656353e2acbef:345678 (пароль в самом конце).

Нам нужно перевести RAR архив в хеш (извлечь хеш).

Это можно попробовать сделать программой rar2john, которая входит в пакет John the Ripper.

Находим этот файл (я делаю на BlackArch):

Код:

locate rar2johnЯ получаю

Код:

/usr/bin/rar2johnЯ попробую использовать /usr/bin/rar2john:

Код:

/usr/bin/rar2john test.rar

test.rar:$rar5$16$2c6dcc08241c7855ee08eb3fd6ac8ccf$15$22c9df7ed905d764752bdd6099a5b2b4$8$0cc1b23ae0b197f0

Код:

test.rar:$rar5$16$2c6dcc08241c7855ee08eb3fd6ac8ccf$15$22c9df7ed905d764752bdd6099a5b2b4$8$0cc1b23ae0b197f0В ней искомым хешем является

Код:

$rar5$16$2c6dcc08241c7855ee08eb3fd6ac8ccf$15$22c9df7ed905d764752bdd6099a5b2b4$8$0cc1b23ae0b197f0В справке смотрим номер хеша, для RAR5 это 13000. Запускаю команду:

Код:

hashcat64.exe --opencl-device-types 1,2 -a 3 -m 13000 $rar5$16$2c6dcc08241c7855ee08eb3fd6ac8ccf$15$22c9df7ed905d764752bdd6099a5b2b4$8$0cc1b23ae0b197f0 ?d?d?d?d?d?dЧерез некоторое время получаю успешно подобранный пароль:

Код:

$rar5$16$2c6dcc08241c7855ee08eb3fd6ac8ccf$15$22c9df7ed905d764752bdd6099a5b2b4$8$0cc1b23ae0b197f0:234567

Session.Name...: hashcat

Status.........: Cracked

Input.Mode.....: Mask (?d?d?d?d?d?d) [6]

Hash.Target....: $rar5$16$2c6dcc08241c7855ee08eb3fd6ac8ccf...

Hash.Type......: RAR5

Time.Started...: Thu Dec 01 11:38:12 2016 (5 mins, 11 secs)

Speed.Dev.#1...: 2250 H/s (6.29ms)

Speed.Dev.#2...: 144 H/s (23.40ms)

Speed.Dev.#*...: 2394 H/s

Recovered......: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

Progress.......: 747256/1000000 (74.73%)

Rejected.......: 0/747256 (0.00%)

Restore.Point..: 64000/100000 (64.00%)

Started: Thu Dec 01 11:38:12 2016

Stopped: Thu Dec 01 11:43:29 2016

Пароль в самом конце строки $rar5$16$2c6dcc08241c7855ee08eb3fd6ac8ccf$15$22c9df7ed905d764752bdd6099a5b2b4$8$0cc1b23ae0b197f0:234567

Аналогичный пример для RAR3-hp:

/usr/bin/rar2john test2.rar

test2.rar:$RAR3$*0*643883a08385ed61*1442de84e49819612e6656353e2acbef:0::::test2.rar

Код:

test2.rar:$RAR3$*0*643883a08385ed61*1442de84e49819612e6656353e2acbef:0::::test2.rarВ ней хешем является

Код:

$RAR3$*0*643883a08385ed61*1442de84e49819612e6656353e2acbefВ справке смотрим номер хеша для RAR3-hp, это 12500. Тогда команда имеет вид:

Код:

hashcat-3.10\hashcat64.exe --opencl-device-types 1,2 -a 3 -m 12500 $RAR3$*0*643883a08385ed61*1442de84e49819612e6656353e2acbef ?d?d?d?d?d?dПароль разгадан:

Код:

$RAR3$*0*643883a08385ed61*1442de84e49819612e6656353e2acbef:345678

Session.Name...: hashcat

Status.........: Cracked

Input.Mode.....: Mask (?d?d?d?d?d?d) [6]

Hash.Target....: $RAR3$*0*643883a08385ed61*1442de84e498196...

Hash.Type......: RAR3-hp

Time.Started...: Thu Dec 01 11:48:41 2016 (45 secs)

Speed.Dev.#1...: 3599 H/s (38.97ms)

Speed.Dev.#2...: 261 H/s (10.84ms)

Speed.Dev.#*...: 3860 H/s

Recovered......: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

Progress.......: 173088/1000000 (17.31%)

Rejected.......: 0/173088 (0.00%)

Restore.Point..: 16320/100000 (16.32%)

Started: Thu Dec 01 11:48:41 2016

Stopped: Thu Dec 01 11:49:31 2016Это не последняя статья по oclHashcat, в ближайшее время будут добавлен новый материал с подсказками по использованию данной программы.