HHIDE_DUMP

Гость

H

HHIDE_DUMP

Гость

Посмотреть вложение 9989

Многие из вас знают.Что перехват трафика.Вы можете получить доступ к логинам паролям и любой другой инфы.

А сегодня будем делать не простой перехват.А перехват через сеть ТОР.

Ну что ж немного знакомства с Proxychains

Рroxychains это программа с помощью которой можно перенапрявлять весь TCP трафик как через ТОР, так и через цепочки из SOCKS4/5 или HTTP(S) прокси серверов. Тулза поддерживает "user/pass" авторизацию для SOCKS4/5 и “basic-авторизацию” для HTTP. Доступна как и под Linux, так и под Mac OS.

Мое мнение:

Мне нравится прежде всего удобство. Не нужно настраивать каждое приложение отдельно, как, например браузер или что то типо этого. Достаточно прописать сервера в конфиге и все, работает. И да, самая главная фича (это собственно для чего программа), это перенаправление трафика через цепочки, где учавствует один и больше прокси сервер что в теории повышает безопасность. Но в реальности безопаснее будет через надежный VPN сервер, какой находится в какой то стране, которая плевать хотела на абузы и на много быстрее. Ведь чем больше цепочек из серверов, тем медленнее скорость соединение (!) Но тем не менее, с луком она работает не плохо и меня это вполне устраивает.

Установка

Я кратко рассмотрю установку для Linux. В Kali она должна быть предустановлена. Собирать мы будем из сорцов, по этому для начала нам нужно установить компилятор языка C:

Код:

sudo apt install gcc -y

Далее клонируем себе папку с репозитория с помощью:

Код:

git clone

Переходим в папку с прогой и компилируем:

Код:

cd proxychains

./configure make

sudo make install

На этом все.

Ставим ТОР

Пишем:

Код:

sudo apt install tor -y

Все просто.

Настройка и запуск

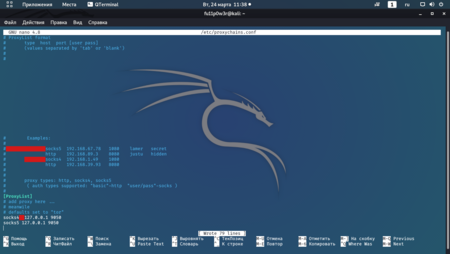

Поднастроим Proxychains, для этого в редакторе открываем proxychains.conf

Код:

sudo nano /etc/proxychains.conf

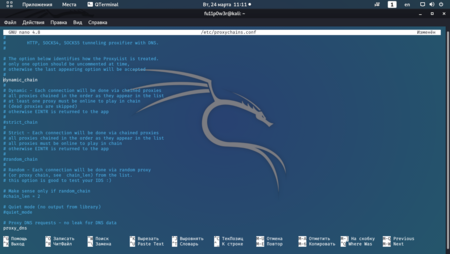

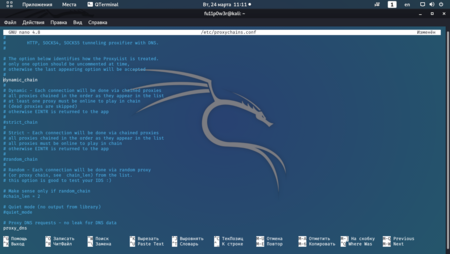

Как мы видим здесь настройка производится путем комментирования/разкомментирования переменных.

Поясню:

dynamic_chain - это наш маст хев. Это означает, что будет производится подключение через цепочку из всех прокси указанных в листе, но даже если одна из них не поднимется, то наша тулза создаст цепочку и без нее и продолжится соединение с теми серверами, что работают

strict_chain - то же самое, но если хоть один сервак из цепочки будет не активен, то цепочка не поднимется.

random_chain - эта опция говорит, что соединение будет каждый раз производится с рандомным положением прокси сервером в цепочке. То есть они будут каждый раз меняться местами.

chain_len - длина цепочки из прокси для random_chain.

quiet_mode - можно сказать, что опция определяет работу приложения без выходных данных в консоль. То есть можно сказать отключает verbose моде, как в остальных приложениях и мы не будем видеть как строятся цепочки для этого приложения при каждом соединении в консоли.

proxy_dns - все запросы к DNS серверам проходят через эти прокси.

Ставим как у меня на скрине, но также можете раскомментировать quiet_mode.

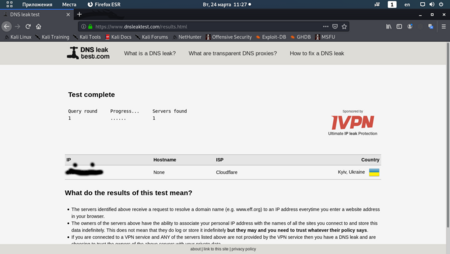

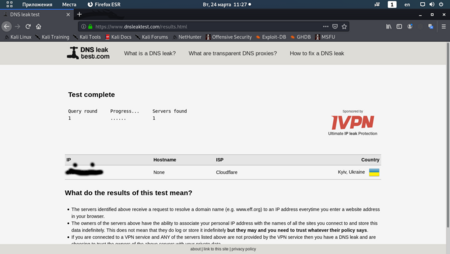

# Кстати, во избежания утечки данных о вас через DNS, не рекомендую использовать DNS сервера вашего провайдера, это откровенное палево. Юзайте 1.1.1.1 (Cloudflare), например или любой другой сервак, что не пишет логи ваших запросов. По поводу утечки через DNS (DNS leak) можно проверится на сайте dnsleaktest.com. Если есть утечка, то вы увидите вашего провайдера и при желании, увидите не только вы

Прямой путь на деанон.

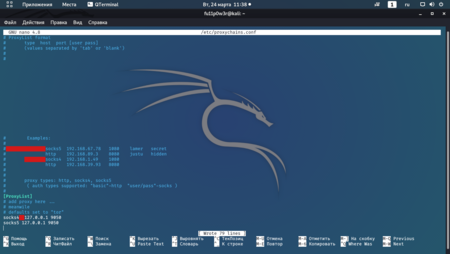

Далее скролим вниз наш файлик и видим что он уже по дефолту настроен на работу через тор.

Так же в примере видим как прописывать соксы и прокси с авторизацией вида user/pass.

Ничего сложного.

Теперь если есть изменения то сохранаяем наш файлик путем нажатия CTRL+S и выходим через CTRL+X.

Пример использования ака тест

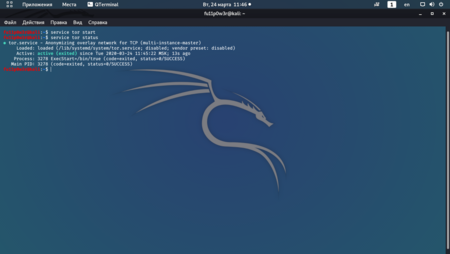

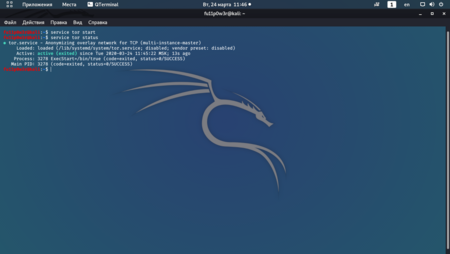

Для начала запускаем в фоне Tor, для этого пишем

Код:

service tor start

И проверяем ли тор запущен

Код:

service tor status

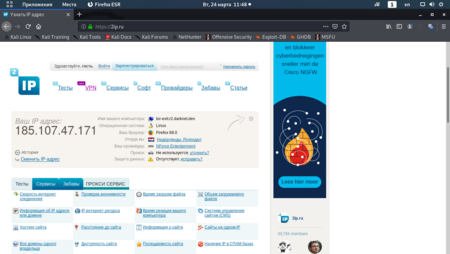

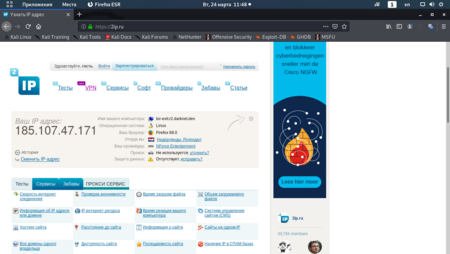

Как видим тор у нас запустился, все готово. Теперь попробуем запустить браузер через proxychains и посмотрим ли действительно это работает. Я покажу на примере firefox

Пишем

Код:

proxychains firefox

(!)Важно, что бы "мозила" заработала через proxychains, нужно ее полностью закрыть как и любой браузер, включая все ее вкладки. Она должна открыться строго через proxychains

Как видим результат

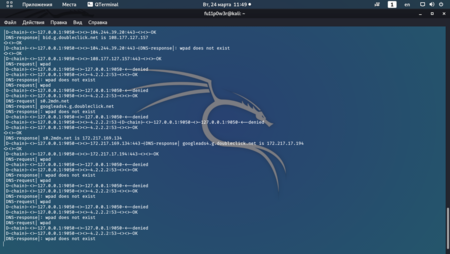

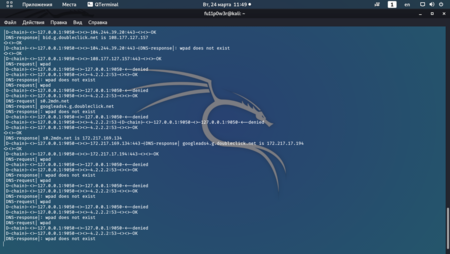

И тем временем видим наш оутпут программы в консоли

Как видим все работает.

Заключение

Таким образом можно перенаправлять любую (скорее большинство) программу, например SQLmap я тестировал - работает, все запросы идут через тор как по маслу.

Теперь при загрузке ОС достаточно поднять в фоне ТОР одной коммандой, как я описывал выше и все. Можно работать

Надеюсь статья будет кому то полезной.

Удачного Хакинга!

Подписаться на мой телеграм канал -

Многие из вас знают.Что перехват трафика.Вы можете получить доступ к логинам паролям и любой другой инфы.

А сегодня будем делать не простой перехват.А перехват через сеть ТОР.

Ну что ж немного знакомства с Proxychains

Рroxychains это программа с помощью которой можно перенапрявлять весь TCP трафик как через ТОР, так и через цепочки из SOCKS4/5 или HTTP(S) прокси серверов. Тулза поддерживает "user/pass" авторизацию для SOCKS4/5 и “basic-авторизацию” для HTTP. Доступна как и под Linux, так и под Mac OS.

Мое мнение:

Мне нравится прежде всего удобство. Не нужно настраивать каждое приложение отдельно, как, например браузер или что то типо этого. Достаточно прописать сервера в конфиге и все, работает. И да, самая главная фича (это собственно для чего программа), это перенаправление трафика через цепочки, где учавствует один и больше прокси сервер что в теории повышает безопасность. Но в реальности безопаснее будет через надежный VPN сервер, какой находится в какой то стране, которая плевать хотела на абузы и на много быстрее. Ведь чем больше цепочек из серверов, тем медленнее скорость соединение (!) Но тем не менее, с луком она работает не плохо и меня это вполне устраивает.

Установка

Я кратко рассмотрю установку для Linux. В Kali она должна быть предустановлена. Собирать мы будем из сорцов, по этому для начала нам нужно установить компилятор языка C:

Код:

sudo apt install gcc -y

Далее клонируем себе папку с репозитория с помощью:

Код:

git clone

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Переходим в папку с прогой и компилируем:

Код:

cd proxychains

./configure make

sudo make install

На этом все.

Ставим ТОР

Пишем:

Код:

sudo apt install tor -y

Все просто.

Настройка и запуск

Поднастроим Proxychains, для этого в редакторе открываем proxychains.conf

Код:

sudo nano /etc/proxychains.conf

Как мы видим здесь настройка производится путем комментирования/разкомментирования переменных.

Поясню:

dynamic_chain - это наш маст хев. Это означает, что будет производится подключение через цепочку из всех прокси указанных в листе, но даже если одна из них не поднимется, то наша тулза создаст цепочку и без нее и продолжится соединение с теми серверами, что работают

strict_chain - то же самое, но если хоть один сервак из цепочки будет не активен, то цепочка не поднимется.

random_chain - эта опция говорит, что соединение будет каждый раз производится с рандомным положением прокси сервером в цепочке. То есть они будут каждый раз меняться местами.

chain_len - длина цепочки из прокси для random_chain.

quiet_mode - можно сказать, что опция определяет работу приложения без выходных данных в консоль. То есть можно сказать отключает verbose моде, как в остальных приложениях и мы не будем видеть как строятся цепочки для этого приложения при каждом соединении в консоли.

proxy_dns - все запросы к DNS серверам проходят через эти прокси.

Ставим как у меня на скрине, но также можете раскомментировать quiet_mode.

# Кстати, во избежания утечки данных о вас через DNS, не рекомендую использовать DNS сервера вашего провайдера, это откровенное палево. Юзайте 1.1.1.1 (Cloudflare), например или любой другой сервак, что не пишет логи ваших запросов. По поводу утечки через DNS (DNS leak) можно проверится на сайте dnsleaktest.com. Если есть утечка, то вы увидите вашего провайдера и при желании, увидите не только вы

Прямой путь на деанон.

Далее скролим вниз наш файлик и видим что он уже по дефолту настроен на работу через тор.

Так же в примере видим как прописывать соксы и прокси с авторизацией вида user/pass.

Ничего сложного.

Теперь если есть изменения то сохранаяем наш файлик путем нажатия CTRL+S и выходим через CTRL+X.

Пример использования ака тест

Для начала запускаем в фоне Tor, для этого пишем

Код:

service tor start

И проверяем ли тор запущен

Код:

service tor status

Как видим тор у нас запустился, все готово. Теперь попробуем запустить браузер через proxychains и посмотрим ли действительно это работает. Я покажу на примере firefox

Пишем

Код:

proxychains firefox

(!)Важно, что бы "мозила" заработала через proxychains, нужно ее полностью закрыть как и любой браузер, включая все ее вкладки. Она должна открыться строго через proxychains

Как видим результат

И тем временем видим наш оутпут программы в консоли

Как видим все работает.

Заключение

Таким образом можно перенаправлять любую (скорее большинство) программу, например SQLmap я тестировал - работает, все запросы идут через тор как по маслу.

Теперь при загрузке ОС достаточно поднять в фоне ТОР одной коммандой, как я описывал выше и все. Можно работать

Надеюсь статья будет кому то полезной.

Удачного Хакинга!

Подписаться на мой телеграм канал -

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!