HHIDE_DUMP

Гость

H

HHIDE_DUMP

Гость

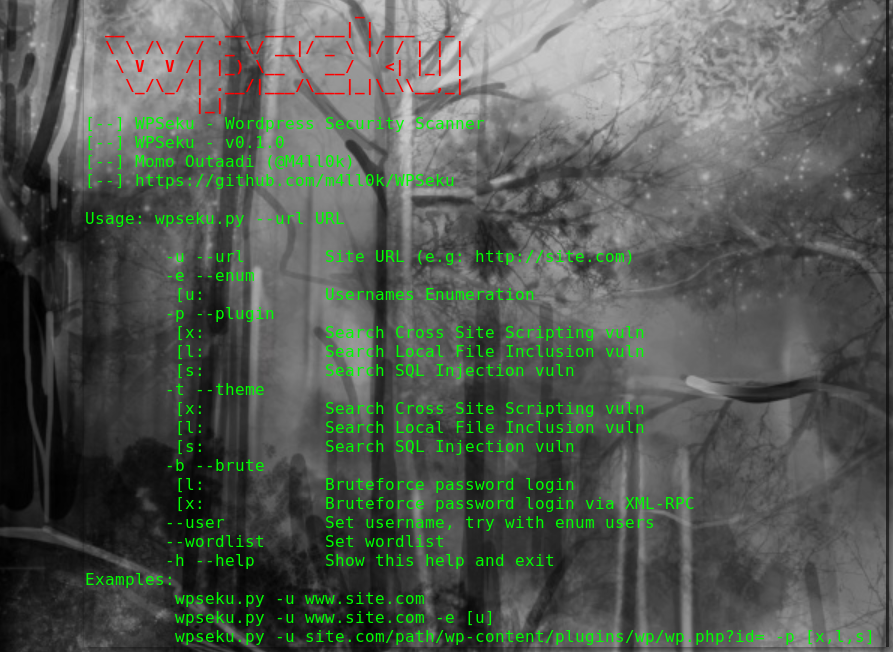

Приветсвую Друзей,Форумчан и всех,кому небезразлична информационная безопасность. На этот раз решил не обойти стороной простой сканер WPSeku , спецификой которого является многострадальный уже Wordpress.

Сканер позволяет произвести удалённое сканирование на sql-уязвимости, с возможностью брутфорс-атаки методом грубой силы, выполнить перечисление пользователей, а также подобрать логин и пароль по имеющемся у тестирующего словарям.

Данный инструмент называют аналогом заслуженного сканера WPScan, поэтому в детальном представлении он не нуждается.Все результаты работы сканер выводит в терминале.

Способности ,обзор и функционал инструмента приведены исключительно для ознакомления. Автор обзора и администрация ресурса ответсвенности не несут в случае ваших неправомерных действий.Соблюдайте законодательство и нормы этики.

Как можно скачать : # git clone

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Код:

-u --url Site URL (e.g: http://site.com)

-e --enum

[u: Usernames Enumeration

-p --plugin

[x: Search Cross Site Scripting vuln

[l: Search Local File Inclusion vuln

[s: Search SQL Injection vuln

-t --theme

[x: Search Cross Site Scripting vuln

[l: Search Local File Inclusion vuln

[s: Search SQL Injection vuln

-b --brute

[l: Bruteforce password login

[x: Bruteforce password login via XML-RPC

--user Set username, try with enum users

--wordlist Set wordlist

-h --help Show this help and exit

Examples:

wpseku.py -u www.site.com

wpseku.py -u www.site.com -e

wpseku.py -u site.com/path/wp-content/plugins/wp/wp.php?id= -p [x,l,s]

wpseku.py -u site.com --user test --wordlist dict.txt -b [l,x]Запуск: 1.) # cd WPSeku/

2.) . /wpseku.py , либо python wpseku.py

Опции :